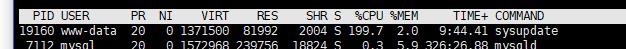

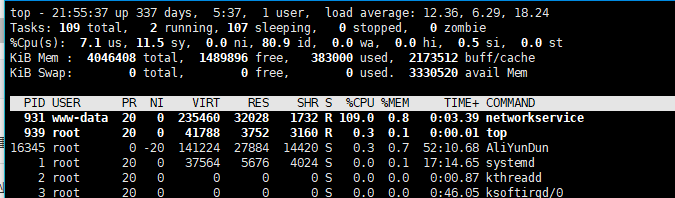

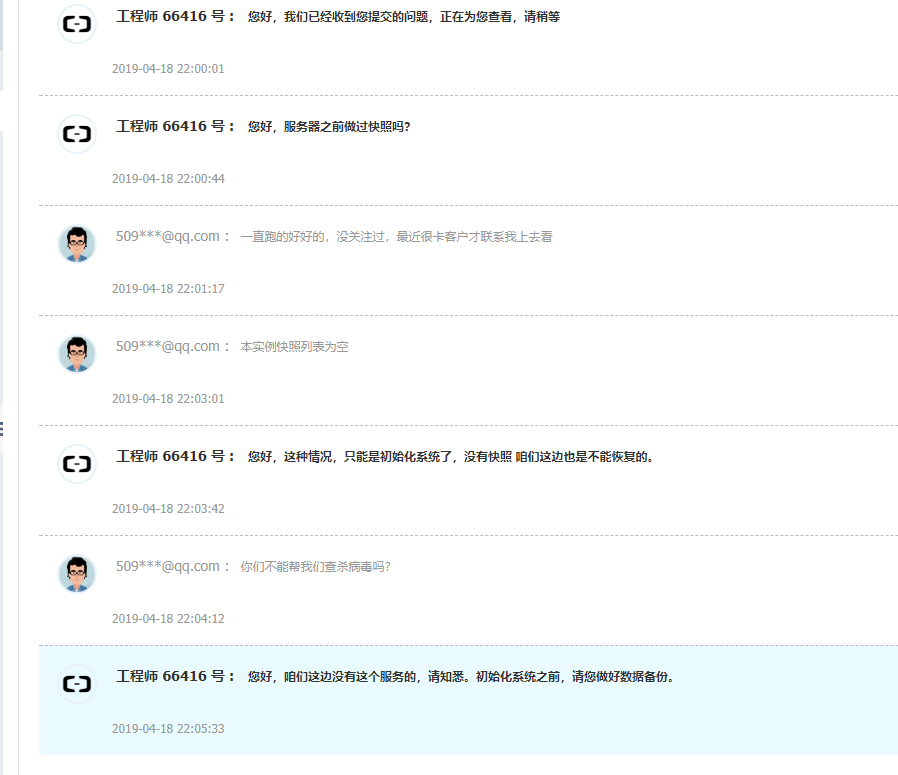

记一次挖矿木马的清除经历 # 前言 最近真的和挖矿木马有缘,连续两台服务器中了挖矿木马,导致原本很好配置的服务器突然卡死。 服务器:linux。 使用top命令查看进程,显示cpu被某个程序占满。  # 处理 一看这种需求,第一想法就是kill -9 pid。 奇怪的是一旦kill掉这个sysupdate(ps:当时看到这个进程名称,还以为是系统进程,给阿里云提工单),就会自动再生成一个进程。  同样开始疯狂占用cpu。 kill后如此反复,一个kill掉另一个马上生成。 绝望。 平时对linux只是会使用,并不了解这些东西,windows至少还有个杀毒软件,这个什么都没有,linux不是号称安全么,哭。 赶紧给阿里云提工单,寄希望于阿里云处理。 结果阿里云回复 > 做镜像没 没 那没办法,系统初始化吧 黑人问号?你不能帮忙杀毒吗? 没这个服务。 绝望  ok。希望破灭。 赶紧找个杀毒软件吧,想到了安全狗。 到安全狗的官网找了对应的linux64内核杀毒软件 根据官网的文档进行部署。 http://free.safedog.cn/install_desc_server.html 部署后关联到对应的后台,远程体检,显示出项目文件下多了个后门以及一个挖矿木马。 后门为在我项目文件的public文件夹下多了个1ndex.php文件,注意第一个文件为1,而非i。 赶紧删除。 挖矿木马厉害了,查杀后系统这两个进程还在疯狂占用cpu,根本没用。 突然想到,linux只要能查到这个进程所在的文件位置,我只要找到这两个进程所在的文件位置,删除这两个文件不就行了吗? 说干就干。 使用 ~~~ ps aux | grep sysupdate ps aux | grep networdservice ~~~ 查看到进程所在文件目录为/tmp/sysupdate。 进入tmp目录下发现全是一堆执行文件,切都赋予了执行权限。 ok,一顿rm。 世界安静了。 # 后续 本以为rm所有文件后,事情到此结束了,没想到隔段时间文件还是能恢复,查看他的源码,大致猜测是有个进程一直在检测该文件下是否有该木马文件,如没有,则从网站上下载。 好吧,继续排查是从哪个服务下载的,并且把他下载的文件的网址给加了黑名单。 不知道是不是删除了多次后,那边做了判断,不再下载还是怎么了。 大约rm了10次左右,木马不再自动下载了。 这下虽然看起来好像解决了问题,但是服务器好像好是存在一个后门隐患。 后期检测下,要是还会复现,刚好又多一个机会学习linux了。 end.